Visão Geral do Gerenciamento de Patches do Linux

Somente as máquinas Linux que atendam aos requisitos mínimos são elegíveis para serem analisadas e corrigidas por um agente. Consulte os Requisitos do Sistema para obter informações completas.

As máquinas Linux são analisadas e corrigidas com o uso de agentes. O processo depende de você estar usando o novo método de aplicação de patch Linux sem conteúdo ou o método antigo, baseado em conteúdo. Consulte Aplicação de patch sem conteúdo no Linux para obter informações sobre essa mudança.

Assista a um vídeo relacionado (02:44)

- Identifique suas máquinas Linux.

- Se você souber as identidades ou o paradeiro de todas as suas máquinas Linux, poderá criar um grupo de máquinas Linux.

- Se não tiver certeza das identidades e locais de todas as máquinas Linux, execute uma análise de status de energia no grupo Meu Domínio ou Toda a Rede. A análise identificará o tipo de SO de cada máquina no grupo, e suas máquinas Linux serão exibidas na guia Patch do Linux na Exibição de Máquinas.

- Crie um ou mais grupos e configurações de patch do Linux.

- Crie um grupo de patches do Linux: isso é opcional, mas pode dar maior controle sobre suas análises e implantações, permitindo que você verifique (somente se baseado em conteúdo) ou implante um conjunto específico de patches. Você pode criar grupos de patches separados para aplicações de patches Linux com e sem conteúdo.

- Crie uma configuração de análise de patch do Linux (baseado em conteúdo): essa configuração é usada para especificar exatamente como as máquinas Linux serão verificadas. A aplicação de patches sem conteúdo sempre executa a verificação de todos os patches ausentes antes de qualquer método de implantação, por isso não requer uma configuração de análise de patches.

- Crie uma configuração de implantação de patch do Linux: essa configuração é usada para especificar exatamente como os patches serão implantados nas máquinas Linux. As configurações de implantação são criadas separadamente para as aplicações de patch Linux com e sem conteúdo.

- Crie uma ou mais políticas de agente.

- Instale a política do agente.

- No seu grupo de máquinas Linux, selecione as máquinas no painel inferior e clique em Instalar/reinstalar agente.

- Em Exibição de Máquina, clique com o botão direito nas máquinas Linux e instale a política de agente desejada.

- Use o agente.

Uma política de agente define exatamente o que um agente pode ou não fazer. Você criará uma ou mais tarefas de patch do Linux na política de agente. Em cada tarefa, você especifica quando a ela será executada na máquina do agente e quais configurações devem ser usadas durante os processos de análise e implantação.

Não há problema em misturar tarefas do Windows e do Linux na mesma política de agente. As tarefas do Windows serão ignoradas pelas máquinas Linux e vice-versa.

Cada máquina-alvo Linux deve ser corretamente configurada antes de você poder instalar um agente via push. Consulte Requisitos do Sistema para obter mais detalhes.

Uma opção é instalar o agente via push pelo console do Security Controls. Isso pode ser feito de várias maneiras diferentes:

Caso tenha executado uma análise de status de energia nas máquinas Linux, você também poderá executar esta etapa pela lista Resultados no painel de navegação.

Outra opção é instalar manualmente um agente em cada máquina Linux. Para obter detalhes, consulte Instalação manual de agentes.

O agente executará automaticamente suas tarefas e reportará os resultados ao console. Você pode usar a Exibição de Máquina ou Exibição de Análise para gerenciar as máquinas que estão executando uma política de agente. Se quiser controlar manualmente o agente, faça isso usando um utilitário de linha de comando. Para obter detalhes, consulte Usando um Agente em uma Máquina Alvo.

Quando um agente Linux precisa implantar um patch, ele o faz usando o Yellowdog Updater, Modified (YUM). O YUM é um utilitário de linha de comando usado para recuperar, instalar e gerenciar pacotes RPM. Se você tiver máquinas clientes Linux residindo em uma rede desconectada, o agente não poderá utilizar o YUM, e você deverá configurar um ou mais repositórios locais.

Módulos e versões

Nem sempre é possível instalar a versão mais recente de um pacote numa máquina Linux.

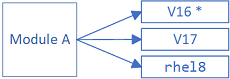

Para Red Hat Linux e distribuições derivadas do Red Hat, uma máquina pode ter instalados módulos que possuam vários fluxos, dos quais apenas um pode estar habilitado na máquina.

Imagine o caso em que um aviso deseja atualizar um pacote em um desses tipos de módulo.

Se a nova versão do pacote for para um fluxo específico, diferente daquele habilitado na máquina, o pacote atualizado será incompatível e não poderá ser instalado. Como resultado, estará disponível para o módulo uma versão de pacote posterior àquela que pode ser instalada na máquina.

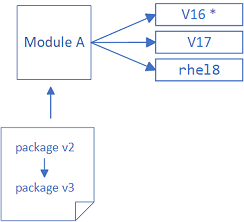

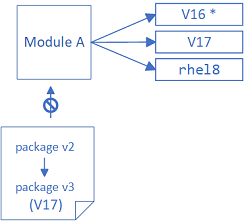

Da mesma forma, pode parecer que o pacote mais recente não foi instalado devido a dependências de módulo. Por exemplo, o módulo perl-DBD-SQLite parece ter várias atualizações de módulo para o pacote perl-DBD-SQLite:

- perl-DBD-SQLite-0:1.58-2.module+el8.1.0+2940+55ca6856.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.1.0+2940+f62455ee.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.2.0+4265+ff794501.x86_64

- perl-DBD-SQLite-0:1.58-2.module+el8.6.0+13408+461b4ab5.x86_64

No entanto, cada um desses pacotes depende de um fluxo Perl específico. O primeiro pode ser instalado apenas quando perl:5.24 está habilitado, e o último somente quando perl:5.32 está habilitado, então pode ser que a versão que aparenta ser a mais recente de um pacote não possa ser instalada numa máquina específica.